使用环境

操作系统:windows-10

网络:互联网

问题描述

厂里互联网下无法访问某网址,家中互联网或手机流量热点可正常访问该网址。

排查步骤

Wireshar抓包查看网络请求信息、TTL,确定是否为访问服务器拦截

1.获取该域名解析IP。

2.打开Wireshar,选择活动的网络连接,并进入捕获界面。

3.停止捕获。选择捕获——>停止。

4.设置捕获特定IP。选择捕获——>选项——>Capture filter for selected interfaces(捕获过滤器)——>填写以下指令——开始捕获。

host 需捕获的IP5.访问域名,对访问和返回信息进行抓包。

6.查看TTL,判断是否为访问服务器拦截。分别切换能够正常连接该IP的网络和无法正常连接该IP的网络进行捕获并记录。

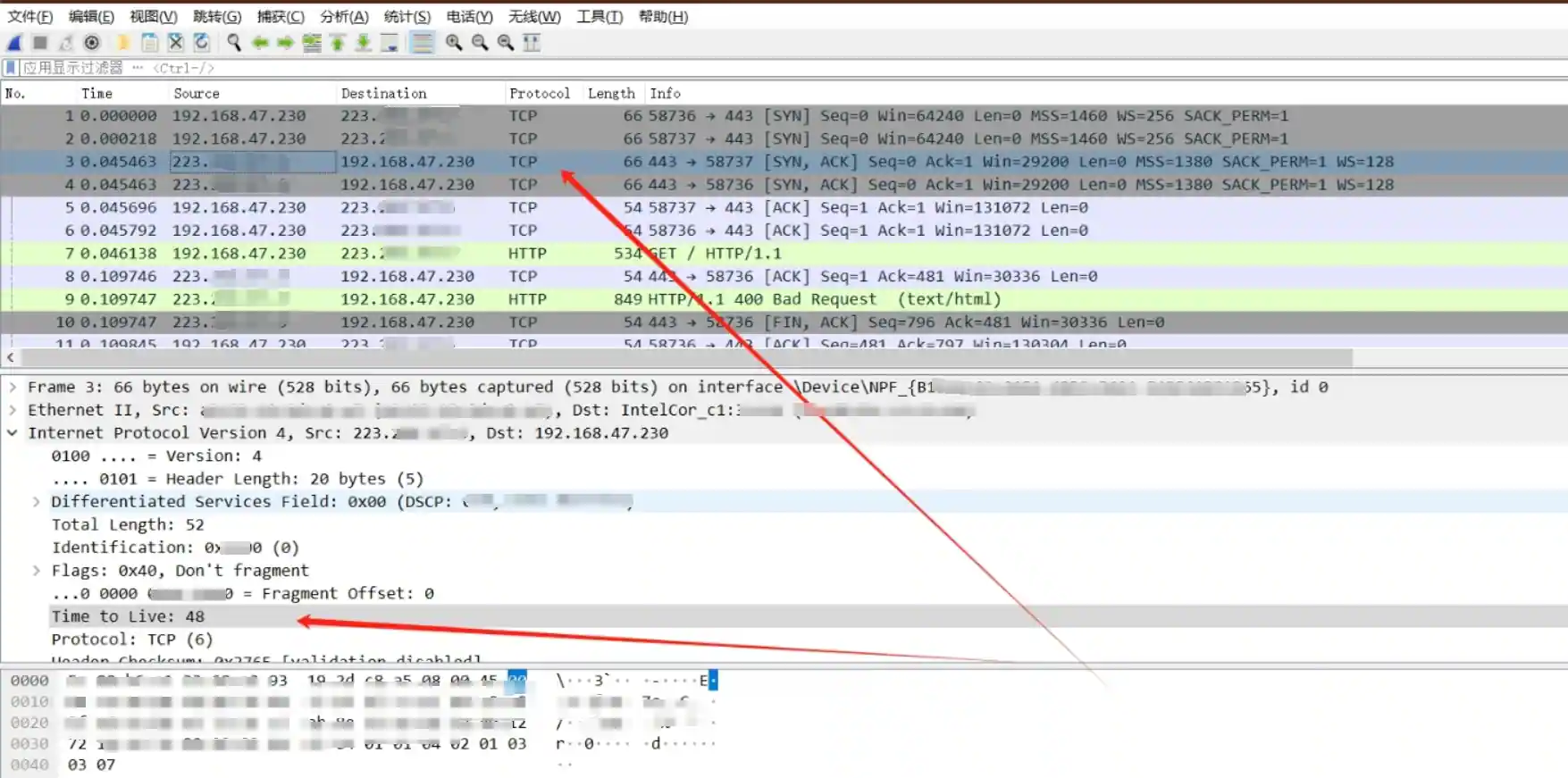

下图为手机热点正常访问该网站时返回的抓包信息,Time To Live:48,本机192.168访问远端IP返回SYN,ACK代表握手成功。

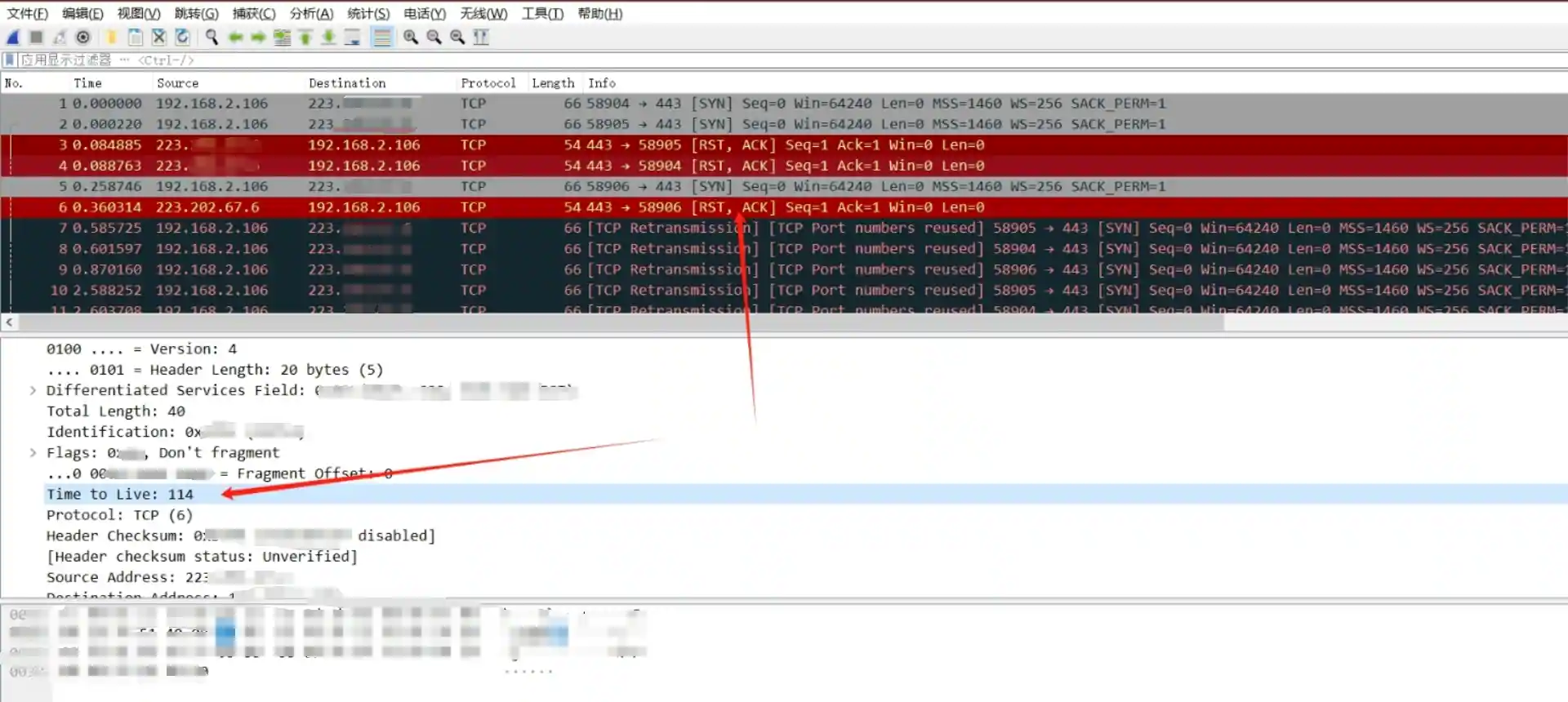

下图为厂里网络无法访问该网站时返回的抓包信息,Time To Live:114,本机192.168访问远端IP返回RST,ACK代表握手失败。

总结:握手失败的信息大概率不是访问的IP服务器发出的。

具体分析:Time To Live即TTL,这里两次网络环境的TTL差距过大。1.因为TTL差距过大,所以可以确定不是访问服务器返回的RST结果。2.因为TTL过大,所以可以确定返回RST结果的设备(拦截请求的设备)相比访问服务器而言,距离我的电脑并不远,它并没有经过几跳就结束了。

公网服务器拦截:40-60。

运营商边缘拦截:60-100。

本地/出口设备拦截:100+。

正常访问和访问失败返回的TTL相差不大:大概率访问服务器拦截。

正常访问和访问失败返回的TTL相差很大(50左右):大概率不是服务器拦截。

注:TTL越大,说明这个包”经过的跳数越少“,请求没发出去多远,离你很近。每经过一跳路由器,TTL会减1,到0则丢弃。

tracert查看网络请求过程中经过的路由服务器,判断是本地拦截还是上游路由服务器拦截

1.分别切换能够正常连接该IP的网络和无法正常连接该IP的网络使用tracert查看经过了多少跳。

#windows

tracert 目标IP

#Linux

traceroute 目标IP#能够正常连接该IP的网络

通过最多 30 个跃点跟踪到 223.XXX.XX.X 的路由

1 3 ms 1 ms <1 毫秒 192.168.2.1

2 * * * 请求超时。

3 36 ms 12 ms 2 ms 58.XX.XX.XX(公网IP)

4 5 ms 6 ms 9 ms 111.XXX.XXX.XXX(运营商城域网出口地址)

5 * * * 请求超时。

6 * * * 请求超时。

7 19 ms 20 ms * 202.XXX.XX.XXX(运营商骨干网路由设备)

8 * * * 请求超时。

9 28 ms 21 ms 23 ms 106.120.XXX.XX(运营商北京节点数据中心汇聚出口)

10 42 ms 48 ms 27 ms X.XXX.XXX.XXX(公网核心业务网段)

11 * * * 请求超时。

12 * * * 请求超时。

13 * * * 请求超时。

14 * * * 请求超时。

15 * * * 请求超时。

16 * * * 请求超时。

17 * * * 请求超时。

18 * * * 请求超时。

19 * * * 请求超时。

20 * * * 请求超时。

21 * * * 请求超时。

22 * * * 请求超时。

23 * * * 请求超时。

24 * * * 请求超时。

25 * * * 请求超时。

26 * * * 请求超时。

27 * * * 请求超时。

28 * * * 请求超时。

29 * * * 请求超时。

30 * * * 请求超时。

跟踪完成。#无法正常连接该IP的网络

通过最多 30 个跃点跟踪到 223.XXX.XX.X 的路由

1 6 ms 2 ms 2 ms 192.168.47.47

2 * * * 请求超时。

3 22 ms 17 ms 14 ms 10.XX.X.XXX(内网,企业出口防火墙/行为审计)

4 * * * 请求超时。

5 * * * 请求超时。

6 * * * 请求超时。

7 * * * 请求超时。

8 * * * 请求超时。

9 * * * 请求超时。

10 34 ms 38 ms 41 ms 30.XXX.XXX.XXX.broad.bj.bj.static.163data.com.cn [124.XXX.XXX.XX](运营商北京节点数据中心汇聚出口)

11 * * * 请求超时。

12 * * * 请求超时。

13 * * * 请求超时。

14 * * * 请求超时。

15 * * * 请求超时。

16 * * * 请求超时。

17 * * * 请求超时。

18 * * * 请求超时。

19 * * * 请求超时。

20 * * * 请求超时。

21 * * * 请求超时。

22 * * * 请求超时。

23 * * * 请求超时。

24 * * * 请求超时。

25 * * * 请求超时。

26 * * * 请求超时。

27 * * * 请求超时。

28 * * * 请求超时。

29 * * * 请求超时。

30 * * * 请求超时。

跟踪完成。结论

结合Wireshar和tracert的信息可知,该网址不是目标服务器主动拒绝,而是请求在到达目标服务器之前,被企业出口安全设备/策略拦截中断连接。

手机热点

1.返回SYN,ACK,握手正常完成,目标服务器可正常访问。

2.TTL=48,接近公网服务器常见返回值。

3.tracert路由进入运营商骨干网并继续向公网核心网段转发。

厂里网络

1.返回RST,ACK,握手失败,目标服务器无法访问。

2.TTL=114 ,明显偏大,跳的太多。

3.tracert路由在经过企业出口防火墙/行为审计设备(10.x.x.x) 后,公网路径异常中断,未能继续到达目标IP所在网络。

评论区